توضیحات

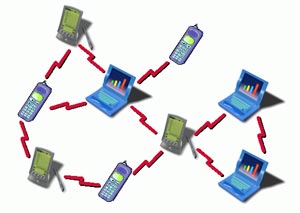

سیستمهای بیسیم از حدود سالهای ۱۹۸۰ مورد استفاده بوده و ما تا کنون شاهد نسلهای اول، دوم و سوم این تکنولوژی بودهایم. این نوع سیستمها بر اساس یک ساختار مرکزی و کنترلشده مثلAccess point عمل میکنند. نقاط دسترسی به کاربرین امکان میدهند با تغییر مکان خود همچنان بتوانند به شبکه متصل بمانند. اما با این حال به دلیل حضور چنین نقاط ثابتی در شبکه محدودیتهایی بروز میکنند. به عبارتی در مکانهایی که امکان برقراری ساختار ثابت و همیشه پایدار وجود ندارد این نوع تکنولوژی نمیتواند پاسخگو باشد. پیشرفتها و دست آوردهای اخیر بشری و به وجود آمدن بلوتوث، نوع جدیدی از سیستمهای بیسیم یعنی شبکههای ادهاک متحرک را معرفی کردند. شبکههای ادهاک متحرک که آنها را گاهی شبکههای “Short live” نیز مینامند، میتوانند در غیاب ساختار ثابت و متمرکز عمل کنند. بدین ترتیب در مکانهایی که امکان به راه اندازی سریع یک شبکهی ثابت وجود ندارد کمک بزرگی محسوب میشوند. شایان ذکر است که واژهی ادهاک لاتین بوده و به معنی ” فقط برای این منظور” میباشد. شبکهی ادهاک متحرک سیستم خودکاری متشکل از نودهای موبایل و یا متحرکی است که توسط لینکهای بیسیم به یکدیگر متصل شدهاند. هر نود هم به عنوان End- System و هم به عنوان مسیریاب برای بقیهی نودهای موجود در شبکه به کار میرود. در چنین شبکهای هر کاربری میتواند در حالی که با نود یا نودهای دیگری در حال ارتباط است مکان خود را تغییر دهد. مسیر بین هر جفت از کاربرین ممکن است دارای لینکهای چند گانه بوده و نیز رادیوی بین آنها ناهمگن باشد. پروتکل معروف IEEE 802.11 قادر به تامین امکانات شبکههای ادهاک در مواقعی که Access point وجود ندارد هست، اما در سطح پایینتری میباشد. در این حالت نودها میتوانند اطلاعات را در شبکه ارسال و دریافت کنند اما قادر به مسیر یابی نیستند. شبکههای ادهاک متحرک یا به صورت مجزا و ایزوله و یا در ارتباط با بقیهی شبکه ها همچون اینترنت عمل میکنند.

۲۷۵صفحه فایل ورد (Word) فونت ۱۴ منابع دارد قیمت ۱۳۵۰۰۰ تومان

پس از پرداخت آنلاین میتوانید فایل کامل این پروژه را دانلود کنید

فهرست مطالب

مقدمه ۱

شبکههای سلولی (One Hop) Cellular Networks ۲

فصل یکم: آشنایی با شبکههای بی سیم ۳

فصل یکم :آشنایی با شبکه های بی سیم ۳

اشبکه های محلی ۵

نصب و راه اندازی ۶

کارائی ۶

۱-۳- انواع شبکه های بی سیم ۸

فصل دوم: مسیریابی ۱۱

فصل دوم– مسیریابی ۱۲

۲-۱- مفاهیم اولیه مسیریابی ۱۲

مسیریاب ۱۲

۲-۱-۲- پروتکلهای انتقال ۱۴

پروتکل RIP ۱۴

پروتکل RIP در مسیریابی درونی : ۱۵

۲-۱-۲-۲- پروتکل EGRP ۱۷

پهنای باند ۱۷

تعداد پرش ها (تأخیر – حداکثر ۲۵۵) ۱۷

حداکثر اندازه بسته ۱۷

قابلیت اطمینان ۱۷

۲-۱-۲-۳- پروتکل OSPF ۱۷

۲-۱-۲-۴- مقایسه پروتکل ۱۷

۲-۱-۲-۵- مقایسه پروتکل OSPF با RIP ۱۸

پروتکل مسیریابی برونی ۱۹

پیام OPEN ۱۹

پیام UPDATE ۲۰

۲-۱-۳- مسیریابی چیست؟ ۲۰

۲-۱-۳-۱- مسیریابی مستقیم ۲۰

پروتکل تبدیل آدرس (ARP) ۲۰

نهانگاه ARP ۲۱

دستور ARP ۲۱

انتشار پیام ARP ۲۲

۲-۱-۳-۳- مسیریابی غیرمستقیم ۲۲

انواع مسیریابها ۲۴

مسیریابهای ایستا ۲۵

جداول مسیریابی ایستا ۲۵

پروتکل اطلاعات مسیریابی RIP ۲۶

برخی اصطلاحات کلیدی در مسیریابی ۲۹

آدرسهای MAC: ۲۹

آدرسهای لایه فیزیکی جهت انتقال فریمها بر روی کانال ۲۹

آدرسهای IP : ۲۹

بسته IP: ۲۹

توپولوژی شبکه: ۲۹

ترافیک شبکه: ۲۹

ازدحام : ۳۰

بن بست : ۳۰

پایان طول عمر بستهها ۳۰

۲-۲- روشهای هدایت بستههای اطلاعاتی در شبکههای کامپیوتری ۳۰

خصوصیات روش VC ۳۱

۲-۲-۲-خصوصیات روش دیتاگرام ۳۱

انجام مسیریابی جداگانه برای هر بسته ۳۱

۲-۳- انواع الگوریتمهای مسیریابی ۳۲

روتینگ ( Routing ) ۳۲

همگرائی ۳۳

مسیر پیش فرض ۳۳

الف) از دیدگاه روش تصمیمگیری و میزان هوشمندی الگوریتم ۳۳

الگوریتم مسیریابی سراسری ۳۴

الگوریتم مسیریابی نامتمرکز ۳۴

۲-۳-۱- الگوریتم ایستا ۳۵

عدم توجه به شرایط توپولوژیکی و ترافیک لحظهای شبکه ۳۵

۲-۳-۲- الگوریتم پویا ۳۵

مسیر پویا ۳۶

۲-۳-۳- آشنائی با پروتکلهای روتینگ : ۳۶

دو نوع عمده روتینگ : پویا و ایستا ۳۶

• تشخیص و نگهداری پویای روترها ۳۷

• محاسبه مسیرها ۳۷

• توزیع اطلاعات بهنگام شده روتینگ برای سایر روترها ۳۷

حصول توافق با سایر روترها در خصوص توپولوژی شبکه ۳۷

۲-۳-۴- پروتکلهای روتینگ پویا ۳۷

۲-۳-۵- مسیریابی بر اساس پارامترهای خاص ۳۷

۲-۳-۶- روش ارسال سیلآسا ۳۸

روش سیلآسا مشکل عمدهای دارد که باید رفع شود: ۳۹

۲-۳-۷- الگوریتمهای LS ۴۰

اندازهگیری هزینه : ۴۰

تشکیل بستههای LS ۴۲

توزیع بستههای LS روی شبکه ۴۳

محاسبه مسیرهای جدید ۴۴

۲-۳-۸- الگوریتم دایجکسترا ۴۴

۲-۳-۹- الگوریتمهای DV یا بردار فاصله ۴۵

یکی از روشهای پویا در مسیریابی ۴۵

مورد استفاده در شبکه ARPA ۴۵

استفاده در مسیریابهای کوچک ۴۵

نامهای متفاوت روش DV ۴۵

پروتکل RIP ۴۵

الگوریتم مسیریابی Bellman – Ford ۴۵

مشکل عمده پروتکلهای DV ۴۶

مسئله شمارش تا بینهایت ۴۷

۲-۳-۱۰- مسیریابی سلسلهمراتبی ۴۷

مشکل روش سلسله مراتبی ۴۸

مقایسه اندازه جدول مسیریابی در روشهای سلسله مراتبی ۴۸

۲-۴- مسیریابی در اینترنت ۴۸

“شبکههای چندارتباطی” یا Mulitconnected Networks : ۵۲

“شبکههای ترانزیت” : ۵۳

فصل سوم :کیفیت سرویس ۵۳

فصل سوم :تعریف کیفیت سرویس ۵۴

۱-۳-۲- تعریف Jitter ۵۵

تحویل دیتای ارسال شده ۵۵

تخصیص اولویت خاص به کاربر ۵۵

۱-۳-۳- کیفیت سرویس در شبکههای IP ۵۶

۱-۳-۴- کیفیت سرویس یک ارتباط E2E ۵۸

انواع کدکها: ۵۹

معایب : ۶۰

۳-۱-۶- تعریف تاخیر ۶۱

۱) تأخیر بسته بندی ۶۲

۲) تأ خیر در مرتب سازی ۶۲

– تغییر توپولژی ۶۳

– از کار افتادگی یک لینک ۶۳

۳-۱-۸- تلف بسته: ۶۶

۳-۱-۹- نیروی کار مهندسی اینترنت: : ۶۷

کلاسه سرویسهای Intserv : ۷۱

۳-۲- امنیت در شبکه های بیسیم ۷۳

۳-۲-۱- استاندارد شبکه های محلی بی سیم ۷۳

۳-۲-۲- شبکههای بیسیم و انواع WWAN, WLAN, WPAN ۷۵

۳-۲-۲-۱- منشأ ضعف امنیتی در شبکههای بیسیم و خطرات معمول ۷۶

۳-۲-۲-۲- مشخصات و خصوصیات WLAN ۷۷

۳-۲-۴- جایگاه ۸۰۲٫۱۱ در مقایسه با سایر پروتکلها ۸۲

۳-۲-۵- عناصر فعال شبکههای محلی بیسیم ۸۳

۳-۲-۸- ضعفهای اولیهی امنیتی WEP ۹۵

استفاده از کلیدهای ثابت WEP ۹۶

Initialization Vector – IV ۹۶

۳-۲-۹- ویژگیهای سیگنالهای طیف گسترده ۹۸

مصونیت بالا در مقابل پارازیت و تداخل ۹۹

۳-۲-۱۰- سیگنالهای طیف گسترده با توالی مستقیم ۹۹

۳-۲-۱۱- مدولاسیون فاز ۱۰۰

مدولاسیون تفاضلی ۱۰۰

پدیده چند مسیری ۱۰۳

۳-۳- معرفی شبکه بلوتوس ۱۰۹

مشخصات شبکه بلوتوث ۱۰۹

مشخصات این کلاسها ۱۱۰

خطرات امنیتی ۱۱۱

برخی نکات امنیتی شبکه های بلوتوث ۱۱۲

۳-۴- پیکربندی بیسیم (wireless) ۱۱۳

وضعیت های کاربردی wireless ۱۱۷

• Repeater Mode ۱۱۹

فصل چهارم – پروتکلهای مسیریابی ۱۲۰

فصل چهارم – پروتکلهای مسیریابی ۱۲۱

۴-۲-۵- RDMAR : ۱۲۵

۴-۳-Hybrid (Pro-active / Reactive) : ۱۲۵

۴-۴- پروتکل مسیریابیAd-hoc On-demand Distance Vector(AODV): ۱۲۵

۴-۴-۱-کشف مسیر: ۱۲۶

۴-۴-۲- فرآیند نگهداری مسیر : ۱۲۹

تغییر توپولوژی یک شبکه اقتضایی ۱۳۰

۴-۴-۴-کاربردهای شبکههای اقتضایی ۱۳۱

کلاسهای درس مجازی ۱۳۲

آسیب پذیر به حمله DoS ۱۳۷

حالت خود ارتجاعی درELMAR ۱۴۱

حمله ارتجاعی WormholeدرELMAR ۱۴۳

(SecMR)مسیریابی چندراهی(Multi path) امن ۱۴۴

۴-۱۱- SELMAR(Secure Efficient Local-Multipath Adaptive Routing) ۱۴۴

۴-۱۲- SELMAR(Route Discovery (Route Request)) ۱۴۵

مقایسه عملکرد و امنیت پروتکلها ۱۴۶

نتیجه گیری ۱۴۶

۴-۱۳- SEAD(Secure Efficient Ad-hoc Distance-vector) ۱۴۷

زنجیره اعداد درهم (Hash Chain) ۱۴۷

۴-۱۴- (Link State Routing (LSRو Distance Vector Routing (DVR) : ۱۴۸

۴-۱۶- Periodical updatedو Event-driven updates ۱۵۰

۴-۱۷-Flat structure و hierarchical structure : ۱۵۰

۴-۱۸- Decentralized computation و distributed-computation ۱۵۱

۴-۱۹- Source routing و Hop-by-Hop routing ۱۵۱

۴-۲۰- Single path و multi path ۱۵۲

۱۵۴

۴-۲۳- Flat routing protocols ۱۵۸

۴-۲۳-۲-OLSR ۱۶۱

۴-۲۳-۶-LANMAR : ۱۷۲

شکست اتصال MAODV: ۱۸۱

AMRIS شکست اتصال : ۱۸۳

افزایش فاصله میانگین Hop ۱۸۳

بررسی همکاری گره در شبکه ادهاک ۱۹۹

فصل پنجم: کیفیت سرویس ۲۰۱

فصل پنجم – کیفیت سرویس ۲۰۲

۵-۲-۱- Dynamically varying network topology ۲۰۴

۵-۲-۲-Imprecise State Information(اطلاعات حالت مبهم) ۲۰۴

۵-۳-۳- روش Hard QOS vs. Soft QOS ۲۰۷

فصل ششم: پیاده سازی ۲۲۷

۶-۱- بررسی یک مثال ابتدایی در NS ۲۲۸

۶-۵- آنالیز نتایج شبیه سازی : ۲۴۶

۶-۸- پروتکلAODV : ۲۵۳

۶-۸- پیاده سازی پروتکل مسیریابی AODV توسط NS2 ۲۵۴

شبکه ی رادیویی چند گانه ۲۷۴

تکنیک های رادیویی ۲۷۴

پروتکل ها ۲۷۵

نتیجه گیری: ۲۷۵

منابع: ۲۷۶

این شبکهها توانستهاند رویای اتصال به شبکه در هر مکان و هر زمانی را به واقعیت بدل کنند. یکی از کاربردهای بسیار واضح این نوع شبکه در محلهای گرد آمدن افراد با Laptop است، که به راحتی میتوانند تشکیل شبکه بدهند. مسیریابی و ارسال (حمل و نقل) یک مشکل مرکزی در شبکهها هستند برای رساندن یک داده از یک نود به نود دیگر .امروزه شبکههای بیسیم به ۳ دلیل در حال مردمی شدن هستند:

• هرکس

• هر جا

• هر زمان

بررسی جامعی را برای چهرهها و روشهای مسیریابی و تکنیکهایی در شبکه های بیسیم ادهاک را معرفی میکنیم. برای بیشتر از ۲ جین از پروتکلهای مسیریابی موجود خصوصیاتشان را بر طبق معیارهای مختلف بررسی میکنیم و سپس آنها را برطبق استراتژی و روابط مسیریابی آانها طبقهبندی میکنیم. بنا براینکه شبکههای بیسیم محدودیتها و خصوصیتهای مخصوص خود را دارند همانند: پهنای باند محدود، توپولوژی با پویایی زیاد Broadcast و غیره، در نتیجه پروتکلهای مسیریابی در شبکههای باسیم نمیتوانند مستقیما در شبکههای بیسیم کاربرد داشته باشند و پروتکلهای مسیریابی برای شبکههای بیسیم نیازمند طراحی و پیاده سازی جداگانه هستند.

۲ گروه عمده شبکه های بیسیم وجود دارند :

• شبکههای سلولی (One Hop) Cellular Networks

• شبکههای بیسیم Ad hoc (Multi Hop)

شبکههای بیسیم ادهاک Packet Radio Networks)) به عنوان Mobile Distributed Multi hop Wireless Networks تعریف شدهاند. در یک شبکه بیسیم ادهاک توپولوژی مقرر (زیربنای ثابتی از قبل تعریف شده) و کنترل مرکزی وجود ندارد.گرهها در شبکههای ادهاک بدون ارتباطهای سیمی مابینشان شرکت میکنند، توسط برقراری یک شبکه “On Fly”. شبکههای بیسیم بر طبق نظریهها در ارتباطات در میدانهای جنگ نجات و جستجوی اضطراری و غیره کاربرد داشتهاست. اخیرا شبکههای بیسیم در وسعت زیادی استفاده میشوند و در فرمهای غیرنظامی همانند: کلاسهای الکترونیک مرکزهای همایش ساخت سایتها و رخدادهای خاص همانند فستیوالها استفاده میشوند. پروتکلهای مسیریابی زیادی برای شبکهها ادهاک وجود دارند. اکنون تکنیکهای متفاوتی را برای طبقهبندی این پروتکلها معرفی میکنیم که به فهم پروتکلهای موجود و طراحی پروتکلهای جدید کمک میکنند.

فصل یکم: آشنایی با شبکههای بی سیم

فصل یکم :آشنایی با شبکه های بی سیم

نیاز روز افزون به پویایی کارها، استفاده از تجهیزاتی مانند تلفن همراه ، پیجرها و …بواسطه وجود شبکههای بی سیم امکان پذیر شدهاست. اگر کاربر یا شرکت یا برنامه کاربردی خواهان آن باشد که داده و اطلاعات مورد نیاز خود را به صورت متحرک در هر لحظه در اختیار داشته باشند شبکه های بیسیم جواب مناسبی برای آنهاست .در بخش حاضر فقط به بیان کلیاتی در رابطه با شبکههای بیسیم و کابلی پرداخته شده است.تکنولوژی شبکههای بیسیم، با استفاده از انتقال دادهها توسط اموج رادیویی، در سادهترین صورت، به تجهیزات سختافزاری امکان میدهد تا بدوناستفاده از بسترهای فیزیکی همچون سیم و کابل، با یکدیگر ارتباط برقرار کنند. شبکههای بیسیم بازهی وسیعی از کاربردها، از ساختارهای پیچیدهیی چون شبکههای بیسیم سلولی- که اغلب برای تلفنهای همراه استفاده میشود- و شبکههای محلی بیسیم گرفته تا انوع سادهیی چون هدفونهای بیسیم، را شامل میشوند. از سوی دیگر با احتساب امواجی همچون مادون قرمز، تمامی تجهیزاتی که از امواج مادون قرمز نیز استفاده میکنند، مانند صفحه کلیدها، ماوسها و برخی از گوشیهای همراه، در این دستهبندی جای میگیرند. طبیعیترین مزیت استفاده از این شبکهها عدم نیاز به ساختار فیزیکی و امکان نقل و انتقال تجهیزات متصل به اینگونه شبکهها و همچنین امکان ایجاد تغییر در ساختار مجازی آنهاست.

از نظر ابعاد ساختاری، شبکههای بیسیم به سه دسته تقسیم میگردند: WWAN، WLANو WPAN .

مقصود ازWWAN، که مخفف Wireless WAN است، شبکههایی با پوشش بیسیم بالاست. نمونهیی از این شبکهها، ساختار بیسیم سلولی مورد استفاده در شبکههای تلفن همراه است. WLAN پوششی محدودتر، در حد یک ساختمان یا سازمان، و در ابعاد کوچک یک سالن یا تعدادی اتاق، را فراهم میکند. کاربرد شبکههای WPAN یا Wireless Personal Area Network برای موارد خانهگی است. ارتباطاتی چون بلوتوث و مادون قرمز در این دسته قرار میگیرند.

شبکههای WPAN از سوی دیگر در دستهی شبکههای ادهاک نیز قرار میگیرند. در شبکههای ادهاک، یک سختافزار، بهمحض ورود به فضای تحت پوشش آن، بهصورت پویا به شبکه اضافه میشود. مثالی از این نوع شبکهها، بلوتوث است. در این نوع، تجهیزات مختلفی از جمله صفحه کلید، ماوس، چاپگر، کامپیوتر کیفی یا جیبی و حتی گوشی تلفن همراه، در صورت قرارگرفتن در محیط تحت پوشش، وارد شبکه شده و امکان رد و بدل دادهها با دیگر تجهیزات متصل به شبکه را مییابند. تفاوت میان شبکههای ادهاک با شبکههای محلی بیسیم در ساختار مجازی آنهاست. بهعبارت دیگر، ساختار مجازی شبکههای محلی بیسیم بر پایهی طرحی ایستاست درحالیکه شبکههای ادهاک از هر نظر پویا هستند. طبیعیست که در کنار مزایایی که این پویایی برای استفاده کنندهگان فراهم میکند، حفظ امنیت چنین شبکههایی نیز با مشکلات بسیاری همراه است. با این وجود، عملاً یکی از راه حلهای موجود برای افزایش امنیت در این شبکهها، خصوصاً در انواعی همچون بلوتوث، کاستن از شعاع پوشش سیگنالهای شبکه است. در واقع مستقل از این حقیقت که عملکرد بلوتوث بر اساس فرستنده و گیرندههای کمتوان استوار است و این مزیت، در کامپیوترهای جیبی برتری قابلتوجهیی محسوب میگردد، همین کمی توان سختافزار مربوطه، موجب وجود منطقهی محدود تحت پوشش است که در بررسی امنیتی نیز مزیت محسوب میگردد. بهعبارت دیگر این مزیت بههمراه استفاده از کدهای رمز نهچندان پیچیده، تنها حربههای امنیتی این دسته از شبکهها بهحساب میآیند.

۱-۱- تشریح مقدماتی شبکه های بی سیم و کابلی

شبکه های محلی برای خانه و محیط کار می توانند به دو صورت کابلی یا بیسیم طراحی گردند . در ابتدا این شبکهها به روش کابلی با استفاده از تکنولوژی اترنت طراحی می شدند اما اکنون با روند رو به افزایش استفاده از شبکه های بیسیم با تکنولوژی Wi-Fi مواجه هستیم .

در شبکه های کابلی (که در حال حاضر بیشتر با توپولوژی ستاره ای بکار می روند ) بایستی از محل هر ایستگاه کاری تا دستگاه توزیع کننده (هاب یا سوئیچ ) به صورت مستقل کابل کشی صورت پذیرد(طول کابل ازنوع CAT5 نبایستی ۱۰۰ متر بیشتر باشد در غیر اینصورت از فیبر نوری استفاده میگردد) که تجهیزات بکار رفته از دونوع غیر فعال مانند کابل ، پریز، داکت ، پچ پنل و…و فعال مانند هاب ،سوئیچ ،روتر، کارت شبکه و… هستند .

موسسه مهندسی IEEE استانداردهای ۸۰۲٫۳uرا برای Fast Ethernet و ۸۰۲٫۳ abو۸۰۲٫۳zرا برای Gigabit Ethernet) مربوط به کابلهای الکتریکی و نوری ) در نظر گرفته است.

شبکههای بی سیم نیز شامل دستگاه مرکزی (Access Point ) می باشد که هر ایستگاه کاری میتواند حداکثر تا فاصله ۳۰ متر ی آن (بدون مانع ) قرار گیرد.

شبکه های بی سیم یکی از سه استاندارد ارتباطی Wi-Fi زیر را بکار میبرند:

• b802.11 که اولین استانداردی است که به صورت گسترده بکار رفته است.

• a802.11 سریعتر اما گرانتر از ۸۰۲٫۱۱ b می باشد

• g802.11 جدیدترین استاندارد که شامل هر دو استاندارد قبلی بوده و از همه گرانتر میباشد.

هر دونوع شبکههای کابلی و بی سیم ادعای برتری بر دیگری را دارند اما انتخاب صحیح با در نظر گرفتن قابلیتهای آنها میسر می باشد.

۱-۲- عوامل مقایسه شبکههای بی سیم و کابلی

در مقایسه شبکه های بی سیم و کابلی می تواند قابلیتهای زیر مورد بررسی قرار گیرد:

• نصب و راه اندازی

• هزینه

• قابلیت اطمینان

• کارائی

• امنیت

۱-۲-۱- نصب و راه اندازی

در شبکههای کابلی بدلیل آنکه به هر یک از ایستگاههای کاری بایستی از محل سویئچ مربوطه کابل کشیده شود با مسائلی همچون داکت کشی ، نصب پریز و… مواجه هستیم در ضمن اگر محل فیزیکی ایستگاه مورد نظر تغییر یابد بایستی که کابل کشی مجدد و…صورت پذیرد.شبکه های بیسیم از امواج استفاده نموده و قابلیت تحرک بالائی را دارا هستند، بنابراین تغییرات در محل فیزیکی ایستگاههای کاری به راحتی امکان پذیر میباشد برای راه اندازی آن کافیست…………………….

…………………..

-۳- انواع شبکه های بی سیم

۱-۳-۱- WLANS(Wireless Local Area Networks)

این نوع شبکه برای کاربران محلی از جمله محیطهای دانشگاهی یا آزمایشگاهها که نیاز به استفاده از اینترنت دارند مفید میباشد. در این حالت اگر تعداد کاربران محدود باشند می توان بدون استفاده ازAccess Point این ارتباط………………….

فصل دوم: مسیریابی

فصل دوم– مسیریابی

۲-۱- مفاهیم اولیه مسیریابی

۲-۱-۱- مسیریاب

مسیریاب ابزاری است که ارتباط دو یا چند شبکه را برقرار مینماید. محیطهای شبکه پیچیده میتوانند از چندین قسمت که از پروتکلهای مختلف با معماری عای متفاوت هستند، تشکیل شده باشند. در این حالت ممکن است استفاده از پل برای حفظ سرعت ارتباطات بین قسمتهای شبکه مناسب نباشد. در این محیطهای شبکهای پیچیده و گسترده به دستگاهی نیاز خواهد بود تا علاوه بر دارا بودن خواص پل و قابلیتهای تفکیک یک شبکه به بخشهای کوچکتر، قادر به تعیین بهترین مسیر ارسال داده از میان قسمتها نیز باشد.چنین دستگاهی مسیریاب نام دارد.

مسیریابها در لایه شبکه مدل OSI عمل میکنند. مسیریابها به اطلاعات مربوط به آدرسدهی شبکه دسترسی دارند و در نتیجه قابلیت هدایت بستههای داده را از میان چندین شبکه دسترسی دارا هستند. این عمل از طریق تعویض اطلاعات مربوط به پروتکلها بین شبکههای مجزا در مسیریاب ها انجام میشود. در مسیریاب از یک جدول مسیریابی برای تعیین آدرسهای دادههای ورودی استفاده میشود.

جداول مسیریابی این ادوات شامل آدرسهای شبکه هستند. این جداول میتوانند بر حسب پروتکل مورد استفاده شامل آدرسهای میزبان نیز نباشند.

مسیریابها بر اساس اطلاعات موجود در جداول مسیریابی، بهترین مسیر عبور بستههای داده را تعیین میکنند. به این ترتیب ارتباط میان کامپیوترهای فرستنده و گیرنده مدیریت میشود. مسیریابها فقط اجازه به عبور حجم زیادی از بستههای دادهای معروف به پدیده طوفان انتشار را به شبکه نمیدهند.

همه پروتکلها از مسیریابی پشتیبانی نمیکنند. پروتکلهایی که قابلیت مسیریابی دارند عبارتند از IP، IPX، سیستم شبکه زیراکس XNS و Apple Talk. نمونههای از پروتکلهایی که از مسیریابی پشتیبانی نمیکنند عبارتند از: (LAT) Local Area Transport و NetBEUI.

مسیریابها بر خلاف پلها میتوانند چند مسیر را بین قسمتهای شبکه LAN انتخاب کنند. به علاوه قابلیت اتصال قسمتهایی که از شکلهای بستهبندی دادهها متفاوت استفاده میکنند، را نیز دارند.

مسیریابها میتوانند بخشهایی از شبکه را که دارای ترافیک سنگین هستند، شناسایی کرده و از این اطلاعات برای تعیین مسیر مناسب بستهها استفاده کنند. انتخاب مسیر مناسب بر اساس تعداد پرشهایی که یک بسته داده باید انجام دهد تا به مقصد برسد و مقایسه تعداد پرشها، انجام میگیرد. پرش به حرکت داده از یک مسیریاب بعدی اطلاق میشود.

الگوریتمهای مسیریابی متنوع هستند و هر مسیریاب میتواند از چندین الگوریتم متفاوت استفاده نماید. به عنوان مثال از الگوریتم (OSPF) Open State Shortest Path First و Link State Routing در مسیریابها برای تعیین بهترین مسیر استفاده میشود.

در مسیریابها از دو تکنیک برای……………………..

فصل چهارم – پروتکلهای مسیریابی

فصل چهارم – پروتکلهای مسیریابی

همانطور که پیش از این نیز اشاره شد در شبکههای ادهاک متحرک عمل مسیریابی به دلایلی همچون متحرک بودن و نبود سیستم کنترلی متمرکز از اهمیت بالایی بر خوردار بوده و مطالعه و بررسی بیشتری را میطلبد. قبل از بررسی این پروتکلها باید توجه کنیم که هدف از الگوریتمها و استراتژیهای مسیریابی جدید کاهش سربار ناشی از مسیریابی در کل شبکهو یافتن مسیرهای کوتاهتر و انتقال صحیح دادهها و اطلاعات میباشد.

تقسیم بندیهای مختلفی در مورد پروتکله……………….

بلافاصله بعد از پرداخت موفق میتوانید فایل کامل این پروژه را با سرعت و امنیت دانلود کنید

قیمت اختصاصی و استثنایی این پروژه : تنها , ۱۳۵۰۰۰ تومان

نقد وبررسی

نقد بررسی یافت نشد...